Солтүстік Кореядан жаңа киберқауіп пайда болуда, себебі оның мемлекет қолдайтын хакерлері зиянды кодты тікелей блокчейн желілеріне енгізуді тәжірибелеп жатыр.

Google-дің Threat Intelligence Group (GTIG) 17 қазан күні EtherHiding деп аталатын әдіс хакерлердің орталықтандырылмаған жүйелерде зиянды бағдарламаларды жасыру, тарату және басқару тәсілдерінің жаңа эволюциясын білдіретінін хабарлады.

EtherHiding деген не?

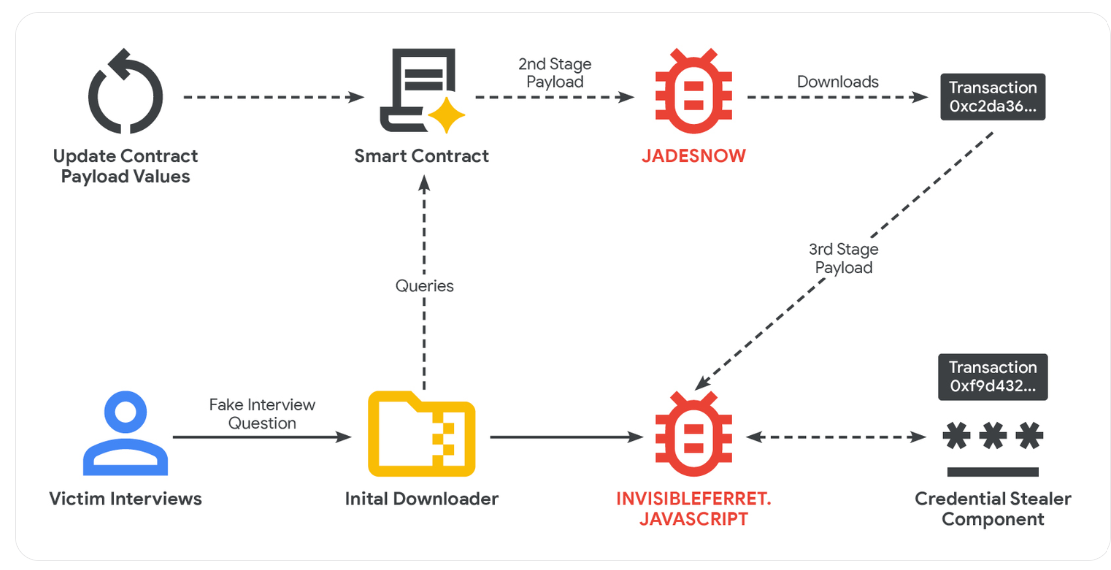

GTIG EtherHiding шабуылдаушыларға смарт келісімшарттарды және Ethereum сияқты ашық блокчейндерді және BNB Smart Chain зиянды жүктемелерді сақтау үшін қару ретінде пайдалануға мүмкіндік беретінін түсіндірді.

Бұл орталықтандырылмаған тізілімдерге код жүктелгеннен кейін, оны жою немесе бұғаттау олардың өзгермейтін табиғатына байланысты дерлік мүмкін емес болады.

«Смарт келісімшарттар орталықтандырылмаған қосымшаларды құрудың инновациялық тәсілдерін ұсынғанымен, олардың өзгермейтін табиғаты EtherHiding-де зиянды кодты орналастыру және қызмет көрсету үшін пайдаланылып, оны оңай бұғаттауға болмайды», – деп жазды GTIG.

Іс жүзінде, хакерлер жиі жаңартылмаған осалдықтарды немесе ұрланған тіркелгі деректерін пайдаланып, заңды WordPress веб-сайттарын бұзады.

Қол жеткізгеннен кейін, олар веб-сайттың кодының ішіне «жүктеуші» деп аталатын бірнеше жол JavaScript енгізеді. Келуші жұқтырылған бетті ашқанда, жүктеуші блокчейнге тыныш қосылып, қашықтағы серверден зиянды бағдарламаны алады.

GTIG бұл шабуылдың жиі көрінетін транзакция ізін қалдырмайтынын және ол он-чейннен тыс болғандықтан, аз немесе мүлдем төлем талап етпейтінін атап өтті. Бұл, негізінен, шабуылдаушыларға байқалмай әрекет етуге мүмкіндік береді.

GTIG EtherHiding-тің алғашқы жағдайын 2023 жылдың қыркүйегінде анықтады, ол CLEARFAKE деп аталатын науқанда пайда болып, пайдаланушыларды жалған браузер жаңарту ескертулерімен алдаған.

Шабуылдың алдын алу жолдары

Киберқауіпсіздік зерттеушілері бұл тактика Солтүстік Кореяның цифрлық стратегиясының жай ғана криптовалютаны ұрлаудан блокчейнді жасырын қару ретінде пайдалануға ауысуын білдіретінін айтады.

«EtherHiding блокчейн технологиясының ішкі мүмкіндіктері зиянды мақсаттар үшін қайта пайдаланылатын келесі буынның оқ өткізбейтін хостингіне ауысуды білдіреді. Бұл әдіс шабуылдаушылар жаңа технологияларды өз пайдасына бейімдеп, пайдаланған сайын киберқауіптердің үздіксіз эволюциясын көрсетеді», – деп мәлімдеді GTIG.

Citizen Lab аға зерттеушісі Джон Скотт-Рейлтон EtherHiding-ті «бастапқы кезеңдегі эксперимент» деп сипаттады. Ол оны ЖИ-мен басқарылатын автоматтандырумен біріктіру болашақ шабуылдарды анықтауды әлдеқайда қиындатуы мүмкін екенін ескертті.

«Мен шабуылдаушылардың блокчейндерді өңдейтін жүйелер мен қосымшаларды нысанаға алып, нөлдік басу эксплойттарын тікелей жүктеуді де тәжірибелейтінін күтемін… әсіресе олар кейде транзакцияларды өңдейтін/әмияндары бар жүйелер мен желілерде орналастырылған болса», – деп қосты ол.

Бұл жаңа шабуыл векторы крипто индустриясы үшін ауыр салдарларға әкелуі мүмкін, себебі Солтүстік Кореялық шабуылдаушылар айтарлықтай белсенді.

TRM Labs деректері бойынша, Солтүстік Кореямен байланысты топтар осы жылдың өзінде 1,5 млрд доллардан астам крипто активтерін ұрлаған. Тергеушілер бұл қаражат Пхеньянның әскери бағдарламаларын қаржыландыруға және халықаралық санкциялардан жалтаруға көмектеседі деп санайды.

Осыған байланысты, GTIG крипто пайдаланушыларға күдікті жүктеулерді бұғаттап, рұқсат етілмеген веб-скрипттерді шектеу арқылы тәуекелді азайтуды ұсынды. Топ сондай-ақ қауіпсіздік зерттеушілерін блокчейн желілеріне енгізілген зиянды кодты анықтап, белгілеуге шақырды.