Солтүстік Кореямен байланысты қауіпті топ әлеуметтік инженерия әдістерін жетілдіруде. Google-дың Mandiant командасының жаңа есебіне сәйкес, топ криптовалютаға бағытталған шабуылдарда ЖИ-мен жабдықталған алдауларды енгізіп жатыр.

Бұл операция 2025 жылы аса айқын артқан цифрлық актив секторын нысанаға алатын мемлекеттік байланысы бар кибербелсенділіктің эволюциясын көрсетеді.

Жалған Zoom қоңырауы крипто компанияға зиянды бағдарлама арқылы шабуылдап отыр

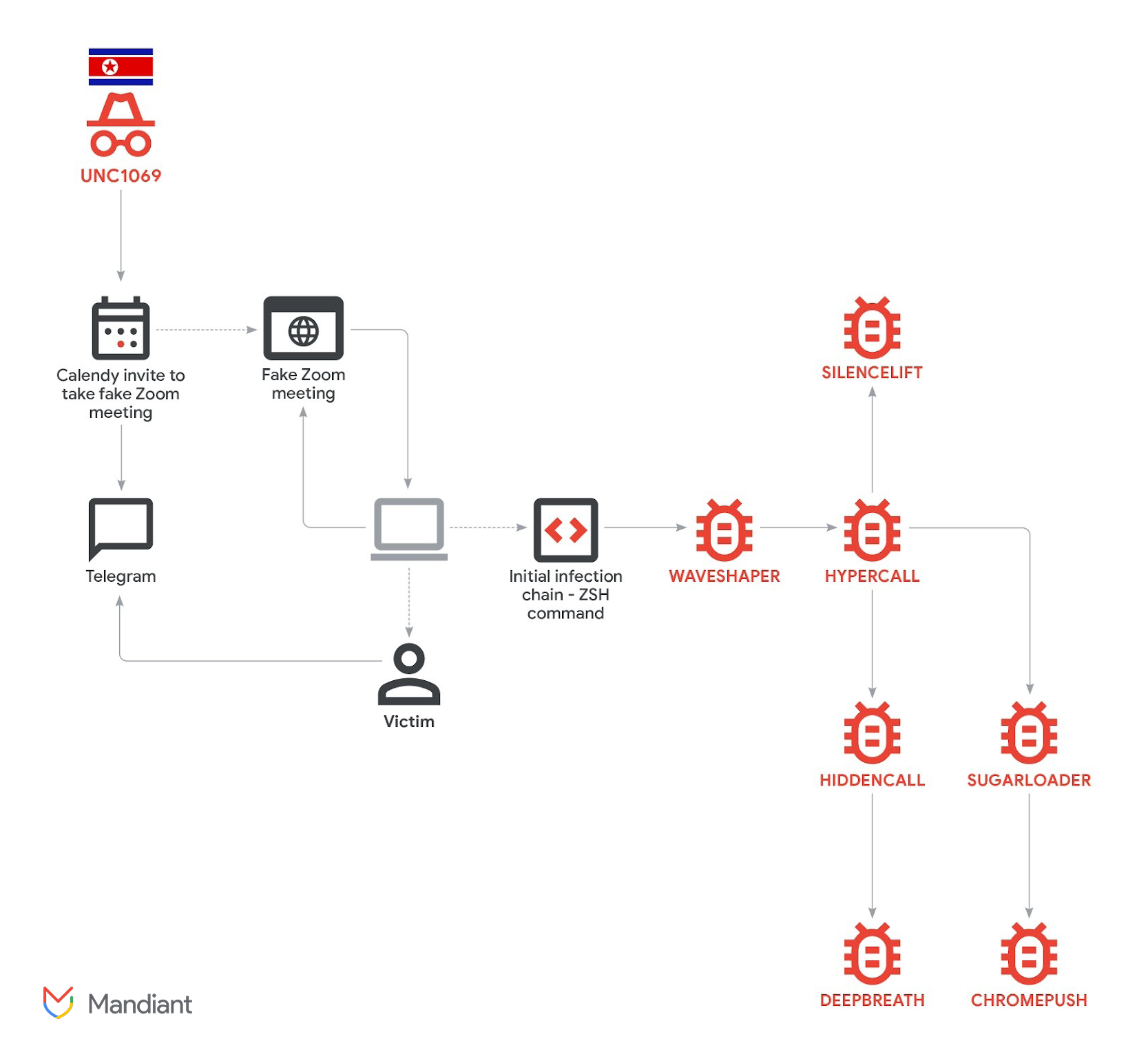

Mandiant соңғы есебінде криптовалюта секторындағы FinTech компаниясына бағытталған шабуылды зерттегенін баяндады. Бұл шабуыл UNC1069-ға тиесілі деп анықталды. Ол – кемі 2018 жылдан бері белсенді, Солтүстік Кореямен байланысы бар қаржылық мүддемен әрекет ететін қауіпті топ.

«Mandiant бұл қауіпті топтың тактикасын, әдіс-тәсілдерін, құралдарын және нысандарын өзгерте бастағанын байқады. 2023 жылдан бері топ тебелеп балық аулау әдісі мен дәстүрлі қаржы секторына бағыттаудан Web3 индустриясына, атап айтқанда орталықтандырылған биржаларға (CEX), қаржы ұйымдарындағы бағдарламалық жасақтама әзірлеушілерге, технологиялық жоғары компанияларға және венчурлық қорларда жұмыс істейтін тұлғаларға қарай ауыса бастады», – деп жазылған есепте.

Зерттеушілердің мәліметінше, шабуыл криптоиндустрия басшысының Telegram аккаунтын бұзып алудан басталған. Хакерлер бұзылған профильмен жәбірленушімен байланысып, сенім орната жүріп, кейін бейнеқоңырау үшін Calendly шақыруын жіберген.

Кездесу сілтемесі нысананы шабуылдаушылар басқаратын инфрақұрылымдағы жалған Zoom доменіне апарды. Қоңырау барысында жәбірленуші басқа криптовалюта компаниясының басшысы деп көрінген дипфейк видеоны байқағанын мәлімдеген.

«Mandiant бұл жағдайда ЖИ үлгілерінің пайдаланылғанын тәуелсіз растау үшін сараптамалық дәлелдерді таба алмады, алайда сипатталған алдау бұған дейін көпшілікке хабарланған басқа оқиғаға ұқсайтыны байқалды, онда дипфейк те қолданылды делінген», – деп толықтырды есеп.

Шабуылдаушылар кездесу барысында техникалық ақау бардай етіп, келесі әрекетті ақтады. Олар жәбірленушіні құрылғысында ақауды жою командаларын орындауға бағыттаған.

macOS және Windows жүйелеріне арналған бұл командалар жасырын түрде инфекция тізбегін бастаған. Соның нәтижесінде бірнеше зиянды бағдарлама компоненттері тараған.

Mandiant бұл шабуыл кезінде қолданылған жеті түрлі зиянды бағдарлама отбасын анықтады. Құралдар Keychain деректерін ұрлауға, браузер кукилері мен логин мәліметтерін алуға, Telegram сессия ақпаратына және басқа да құпия файлдарға қол жеткізуге арналған.

Зерттеушілердің пікірінше, мақсат екіжақты болған: бір жағынан криптовалюта ұрлығын жүзеге асыру, екінші жағынан болашақ әлеуметтік инженерлік шабуылдарға көмек болатын мәліметтерді жинау.

Тергеу барысында бір ғана құрылғыға өте көп құрал орнатылғаны анықталған. Бұл бұзылған адамнан барынша көп ақпарат жинауға бағытталған аса нысаналы әрекетті аңғартады.

Бұл оқиға дара жағдай емес, кең ауқымдағы үрдістің бөлігі болып табылады. 2025 жылғы желтоқсанда BeInCrypto хабарлауынша, Солтүстік Кореямен байланысы бар тұлғалар сенімді индустрия өкілдері кейпіне еніп, жалған Zoom және Microsoft Teams кездесулерде 300 млн доллардан астам қаражат ұрлаған.

Жыл бойғы белсенділік ауқымы тіпті ерекше әсер қалдырды. Жалпы алғанда, Солтүстік Корея қауіпті топтары 2025 жылы 2,02 млрд доллар көлемінде цифрлық актив ұрлаған, бұл алдыңғы жылмен салыстырғанда 51%-ға көп.

Chainalysis он-чейнға байланған қайтарым алаяқтар кластерлері ЖИ қызмет провайдерлерімен байланысты болғанда, байланысы жоқтарға қарағанда айтарлықтай жоғары операциялық тиімділік көрсететінін мәлімдеді. Компания пікірінше, бұл үрдіс алдағы уақытта ЖИ көптеген алаяқтық операциялардың стандартты бөлігіне айналатынын көрсетіп отыр.

ЖИ құралдары жетіліп, қолжетімді болып жатқандықтан, сенімді дипфейк жасау бұрынғыдан да оңай. Крипто сектор қауіпсіздігін осы қауіптерге бейімдеп үлгеретіні – алдағы уақытта белгілі болады.